جدول محتوا

- ارزیابی آسیبپذیری

- تست نفوذ

- تیم قرمز

ارزیابی آسیبپذیری

در این روش اغلب از ابزارهای شناسایی آسیبپذیری خودکار مانند Nessus، OpenVAS، Nexpose و غیره استفاده میشود و هدف آن شناسایی آسیبپذیریهای بالقوه موجود در داراییها و سرویسهای سازمان است. پس از شناسایی آسیبپذیریهای احتمالی، تیم ارزیاب راهکارهایی را در راستای برطرفسازی یا کاهش مخاطره این آسیبپذیریها به سازمان ارایه میدهد. «ارزیابی آسیبپذیری» سادهترین و کمهزینهترین روش ارزیابی امنیتی میباشد که به صورت دورهای باید در هر سازمان، به صورت داخلی یا برونسپاری شده اجرا شود.تست نفوذ

در خدمات «تست نفوذ» فرد یا تیم ارزیاب تلاش میکنند در مدت زمان تعیین شده، بیشترین تعداد آسیبپذیری در بخش مورد ارزیابی را شناسایی و صحت آن را بررسی و تایید کنند. بخشی از این فرآیند با استفاده از ابزارهای خودکار (مشابه ابزارهای ارزیابی آسیبپذیری)، بخشی با ابزارهای نیمهخودکار (مانند Burp Suite، Metasploit و غیره) و بخشی دیگر که توسط این ابزارها قابل بررسی نیست به صورت دستی انجام میشود. همچنین تیم یا فرد ارزیاب در تست نفوذ پا را از «ارزیابی آسیبپذیریها» فراتر گذاشته و علاوه بر موارد ذکر شده، تلاش میکند تا در صورت نیاز آسیبپذیریهای پیدا شده را به منظور بررسی سطح مخاطره یا شناسایی گامهای بعدی ارزیابی، Exploit کند. در پایان تیم ارزیاب گزارش فعالیتها و یافتههای خود را با جزییات کامل به سازمان کارفرما ارایه میدهد. در نتیجه سازمان به دید عمیقتری نسبت به مخاطرات موجود در کسبوکار خود دست پیدا خواهد کرد. تست نفوذ میتواند با تمرکز بر داراییهای مختلف سازمان مانند سرویسهای تحت وب، نرمافزارهای موبایل، زیرساخت شبکه و غیره اجرا شود.تیم قرمز

خدمات «تیم قرمز» از بسیاری جهات مشابه تست نفوذ است با این تفاوت که هدفمندتر بوده و به طور خاص بر روی ارزیابی فرآیندهای امنیتی، معماری و میزان آمادگی کارشناسان امنیت سازمان تمرکز دارد. به عبارت دیگر هدف تیم قرمز برخلاف تست نفوذ، یافتن تعداد زیادی از آسیبپذیریها و گزارش دادن آنها به سازمان کارفرما نیست. هدف تیم قرمز شبیهسازی رفتار تیمهای APT در تمام مراحل فعالیت آنها میباشد. بر اساس تعریف شرکت FireEye، «تیم APT شامل گروهی از نفوذگران است که تلاش میکنند دادههای محرمانه را سرقت کنند، سرویسهای حیاتی را مختل کنند یا به زیرساخت سازمان آسیب رسانند. اما بر خلاف سایر مجرمین سایبری، یک تیم APT ماهها و شاید سالها برای دستیابی به اهداف خود (شامل زیرساخت سازمانهای قربانی) زمان صرف میکند. آنها در طول زمان خود را با لایههای دفاعی سازمان قربانی سازگار کرده و مجدد آن سازمان را هدف میگیرند». همچنین تیمهای APT تلاش میکنند دسترسی خود را برای طولانی مدت در زیرساخت سازمانهای قربانی حفظ کنند. بر اساس تعریف ذکر شده یکی از مهمترین ویژگیهای هر تیم APT سازگار شدن با لایههای دفاعی سازمان به منظور بهرهبرداری از نقاط ضعف آن و همچنین پنهان ماندن از دید سازمان قربانی برای طولانی مدت میباشد. شبیهسازی این رفتار تیمهای APT مهمترین بخش از خدمات تیم قرمز است. بنابراین تیم قرمز تمام تلاش خود را میکند تا بدون ایجاد هیچگونه پیام هشدار در تجهیزات امنیتی یا ایجاد حساسیت در کارشناسان امنیت سازمان کارفرما، به زیرساخت آن نفوذ، دسترسی خود را افزایش و در نهایت به دادهها و سرویسهای حیاتی دست پیدا کند. برای آشنایی بیشتر با تیمهای APT شناخته شده در دنیا میتوانید گزارشهای ارایه شده توسط شرکت FireEye را از اینجا مطالعه کنید. در نتیجه تیم قرمز برای انجام فعالیتهای خود به زمان بسیار بیشتری نسبت به تست نفوذ نیاز دارد تا بتواند زیر رادارهای امنیتی سازمان، بدون هیچگونه سر و صدایی از سامانهها دسترسی گرفته، آن را گسترش داده و در نهایت بدون جلب توجه در زیرساخت شبکه به جستجوی دادهها یا سرویسهای مد نظر خود بپردازد. همچنین در «تیم قرمز» نسبت به «تست نفوذ» از ابزارهای عمومی کمتری استفاده میشود تا احتمال شناسایی توسط ابزارهای امنیتی مانند آنتی ویروس و IDS کاهش یابد. در یک مقایسهی خلاصه، میتوان گفت کارشناسان تیم قرمز نسبت به تیم تست نفوذ از ابزارهای کمتری استفاده کرده و بیشتر بر دانش و توان اسکریپتنویسی خود تکیه دارند، از روشهای پر سر و صدا مانند Brute-Force استفاده نمیکنند، تمرکزشان نه تنها بر نقاط ضعف موجود در زیرساخت بلکه بر نقاط ضعف کارشناسان و مدیران سازمان نیز معطوف میباشد.معرفی Cyber Kill Chain و MITRE ATT&CK

پیشنهاد میشود برای آشنایی بیشتر با مراحل فعالیت تیمهای APT، چارچوب Cyber Kill Chain که توسط شرکت Lockheed Martin طراحی و ارایه شده، را مطالعه کنید. مراحل فعالیت یک تیم APT بر اساس این چارچوب در تصویر زیر نمایش داده شده است.

تخصص مورد انتظار شرکتهای مختلف دنیا از یک کارشناس تیم قرمز

همانطور که گفتیم یک تیم قرمز باید بتواند رفتار تیمهای APT را در تمام مراحل نفوذ، گسترش دسترسی، نگهداری دسترسی و دستیابی به داراییهای حساس سازمان شبیهسازی کند. بنابراین تیم قرمز برای انجام این فعالیتها به تخصصهای مختلفی مانند برنامهنویس، نفوذگر وب، نفوذگر زیرساخت، کارشناس مهندسی اجتماعی، اکسپلویت نویس و غیره نیاز دارد. از طرف دیگر سازمانهای مختلف با توجه به نوع نیازهای خود ممکن است تخصصهای متفاوتی را از متخصص تیم قرمز انتظار داشته باشند. به عنوان مثال نیازمندیهای زیر بخشی از یک آگهی استخدام، مربوط به بانک فدرال رزرو آمریکا است:What we are looking for:

- Bachelor’s or Master’s degree in Computer Science or IT related field and 7+ years of experience performing offensive security operations including red teaming and penetration testing; or an equivalent combination of education and work experience

- Expertise in multiple offensive security areas:

- Mastery of all phases of red team operations including recon, social engineering, exploitation, lateral movement and exfiltration

- Mastery of advanced social engineering including pretext development, payload weaponization and delivery techniques

- Mastery of OpSec techniques including network traffic, post-exploitation activities and payloads to blend in to target environments

- Expertise with deploying and configuring infrastructure to support offensive operations

- Expertise performing security assessments in cloud environments

- Expert knowledge of Active Directory and enterprise network exploitation

- Expert knowledge of computer network, application, database, and web exploitation principles

- Expertise using and customizing commercial and open source security assessment tools including Cobalt Strike, Bloodhound

- Create, modify and use payloads to avoid common detections

- Experience with defensive controls and how to bypass them

- Mastery of scripting/programming using the following: Python, PowerShell, C#, or Java with the ability to create or customize tools

- Experience with open security testing standards and projects, including OWASP & ATT&CK

- Must be a US Citizen and ability to obtain and maintain National Security Clearance

اگر آگهی استخدام مربوط به یک شرکت دیگر را مشاهده کنید، به احتمال زیاد موارد متفاوتی را خواهید دید. اما به طور کلی یک متخصص تیم قرمز باید ویژگیهای زیر را داشته باشد:- در یکی از تخصصهای مورد نیاز مانند هک وب و موبایل، هک شبکه، اکسپلویت، برنامهنویسی، بدافزار و غیره، از دانش بالایی برخوردار و با سایر تخصصهای ذکر شده نیز در حد نیاز، آشنایی داشته باشد

- توانایی اسکریپت یا برنامهنویسی حداقل با یکی از زبانهای پرکاربرد مانند Python، Powershell، Go و غیره را داشته باشد

- همواره در حال به روز رسانی دانش خود باشد و کنفرانسهای امنیتی معتبر و مقالات را دنبال کند

- از خلاقیت و پشتکار بالایی در کار برخوردار باشد

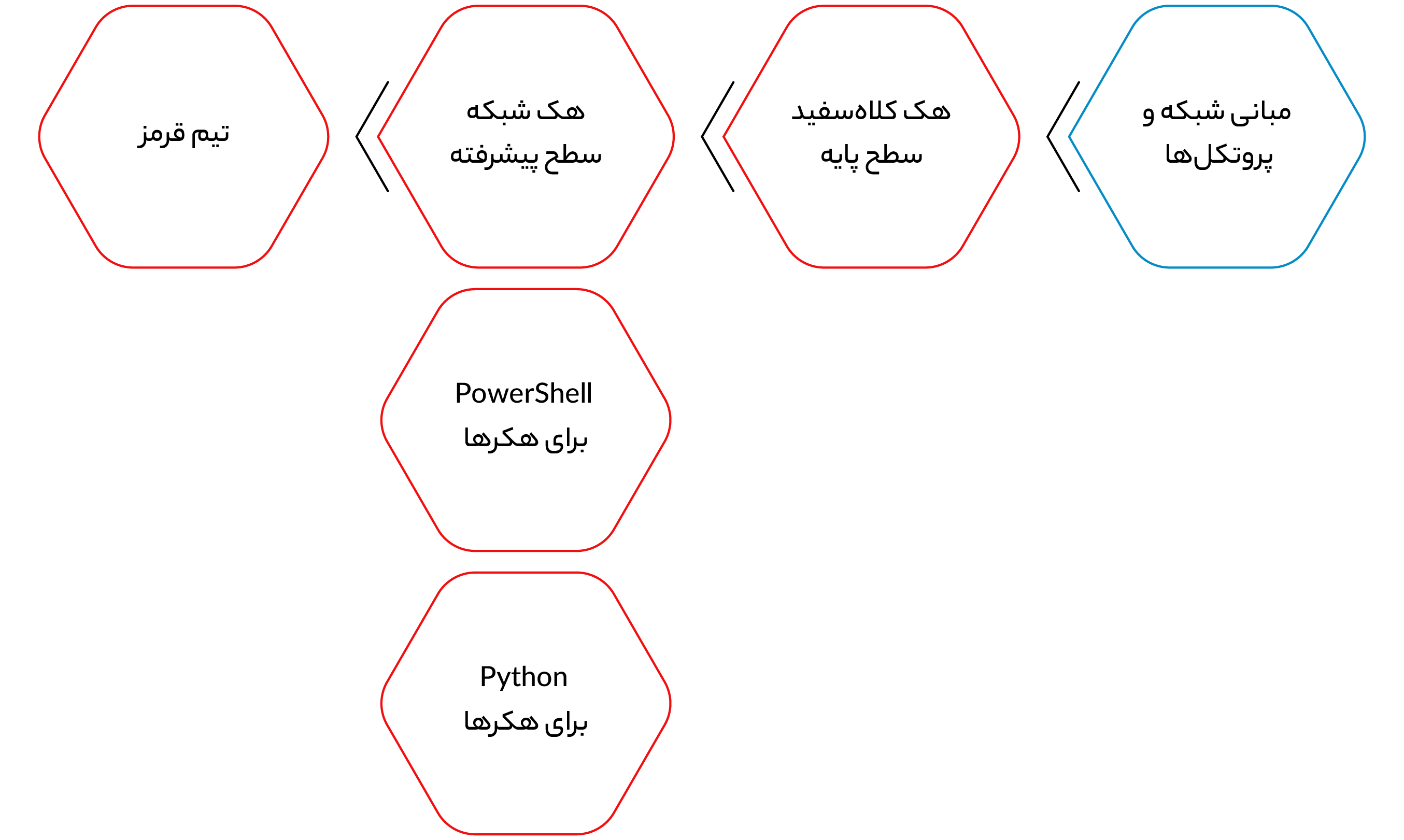

مسیر یادگیری تخصص تیم قرمز در آکادمی راوین

از آنجایی که در سازمانها از خدمات هک وب، به نوعی در غالب خدمات تست نفوذ بهره میبرند بنابراین اغلب زمانیکه از خدمات تیم قرمز صحبت میشود، منظور ما بیشتر بخشهای دیگر عملیات APT مانند مهندسی اجتماعی، گسترش دسترسی، Lateral Movement و دسترسی به داراییهای حساس است. در مسیر آموزشی «نفوذگر شبکه و تیم قرمز» آکادمی راوین تلاش شده است تا جای ممکن موارد ذکر شده منطبق با دانش روز دنیا پوشش داده شود. این مسیر را در شکل زیر مشاهده میکنید:

- مبانی شبکه و پروتکلها: قبل از ورود به دنیای امنیت لازم است تا یک دانش حداقلی نسبت به زیرساختهای ارتباطی و پروتکلهای پرکاربرد داشته باشید. در این دوره با این مفاهیم پایهای آشنا خواهید شد. در حقیقت این دوره شامل مبانی شبکه، پروتکلهای TCP/IP و حملات سایبری متداول است که شما را برای شروع به یادگیری تخصص سایبری آماده میکند.

- هک کلاهسفید سطح پایه: در این دوره دانش ابتدایی برای ورود به دنیای امنیت تهاجمی را فرا خواهید گرفت. این دوره اصطلاحات امنیتی، انواع حملات سایبری (در زمینههای وب و موبایل، سیستمعامل و شبکه)، کار با ابزارهای متداول ارزیابی امنیت و مستندسازی یافتهها را شامل میشود. از ویژگیهای مهم این دوره میتوان به کاربردی بودن مطالب و انطباق آن با دانش سایبری روز دنیا اشاره کرد.

- هک شبکه (سطح پیشرفته): در این دوره به معرفی و آموزش کاربردی انواع حملات نفوذ، گسترش دسترسی، اکسپلویت، بهرهبرداری از پروتکلها و غیره (به طور خاص در زیرساخت شبکه و سامانههای مدیریت شبکه) میپردازد. با گذراندن این دوره بخش قابل توجهی از حملات کاربردی روز دنیا در زمینهی شبکه را خواهید آموخت.

- PowerShell و Python برای هکرها: این دورهها به آموزش اسکریپتنویسی در زبانهای ذکر شده با تمرکز بر کاربرد آنها در ارزیابی امنیت سایبری پرداخته شده است. در این دورهها علاوه بر آموزش کاربردی اسکریپتنویسی، انواع تکنیکهای قابل پیادهسازی توسط این زبانها در ارزیابی امنیت را نیز به صورت عملی فرا خواهید گرفت. این دوره همچنین شامل حملات سایبری در سامانههای مبتنی بر لینوکس و Mac نیز میشود.

- تیم قرمز: حملات پیشرفتهی زیرساخت در زمینهی گسترش دسترسی و غیره را در این دوره خواهید آموخت. از ویژگیهای این دوره میتوان به تمرکز آن به سامانههای پرکاربرد اشاره کرد. به عنوان مثال در بخشهای مختلف به بررسی کامل حملات Active Directory، Microsoft Exchange، WSUS و بهرهبرداری از این سامانهها در راستای طراحی حملات سایبری پیچیده، پرداخته شده است.

https://ravinacademy.com/path/

این مقاله را با پاسخ به یک سوال متداول به پایان میرسانیم.