پیشگفتار

تاثیر و نفوذ فناوری اطلاعات و ارتباطات در امور روزمرهی افراد، کسبوکارها و دولتها به گونهای بوده است که نمیتوان دنیای امروز را بدون وجود آن تصور کرد. این فناوری در کنار مزایای خود برای بشر امروزی، تهدیدات بزرگی را نیز به همراه داشته است. بهگونهای که روز به روز خبرهای بیشتری از حملات سایبری رخ داده در ابعاد مختلف را میشنویم. بسیاری از این حملات توسط افراد یا تیمهای هکری و با اهداف شخصی رخ میدهند، اما منبع برخی از آنها مهاجمین سایبری هستند که تحت حمایت دولتها در حال فعالیتند. برای بررسی دقیقتر، دستهی اول حملات را تحت عنوان جرایم سایبری و دستهی دوم را به عنوان جنگ سایبری دستهبندی میکنیم. حملات مربوط به جنگ سایبری شاید از نظر تعداد، بخش کوچکی از حملات رخ داده در دنیا را شامل شوند اما بزرگترین مخاطرات سایبری برای سازمانهای بزرگ و کشورها، از همین حملات ناشی میشود.

در واقع وابستگی بیشتر زیرساختهای حیاتی یک کشور به فناوری اطلاعات، میتواند آسیبپذیری بیشتر آن کشور در برابر حملات سایبری را نیز به دنبال داشته باشد. همین امر فرصت بزرگی برای دولتها به وجود آورده تا به دشمنان یا رقبای خود ضربه زده یا آنها را تهدید کنند، فرصتی که در حقیقت کمتر دولتی میتواند از آن چشمپوشی کند و به همین دلیل سبب شکلگیری جنگهای سایبری در دنیای امروز شده است. در منابع مختلف، تعاریف متعددی از جنگ سایبری ارایه شده که در اینجا به تعریف زیر اکتفا میکنیم: «استفاده از فناوری برای حمله به کشورها، با اهداف نظامی، استراتژیک و جاسوسی سایبری. چنین حملهای میتواند توسط هکرهای وابسته به دولتها، گروههای تروریستی یا گروههای معترض و با هدف آسیب رساندن به کشورهای هدف انجام شود».

جنگهای سایبری اغلب با تمایل به تضعیف زیرساختهای نظامی، غیرنظامی دشمن، تاثیرگذاری بر تفکر شهروندان و جاسوسیهای اطلاعاتی یا صنعتی انجام میشود. البته در برخی موارد، حملات سایبری با انگیزههای مالی و سرقت پول از کشورها (مانند بسیاری از حملات کشور کرهی شمالی) نیز رخ میدهد. اهداف اغلب حملات سایبری دولتی را میتوان به صورت زیر دستهبندی کرد:

- حملات جاسوسی با دسترسی به اطلاعات یا فناوریهای محرمانهی کشور هدف

- حملات تخریبی با هدف ایجاد اختلال در زیرساختهای حیاتی کشور هدف

- ایجاد اختلال در اقتصاد کشور هدف

- ایجاد پروپاگاندا با هدف تاثیرگذاری در دیدگاه یا تفکر مردم کشور هدف

باید دقت داشت این حملات ممکن است به صورت ترکیبی و همراه با حملات نظامی علیه یک کشور اجرا شوند. به عنوان یک نمونهی کامل و در جریان از جنگهای سایبری دنیا، در بخش بعد به بررسی مهمترین رخدادهای سایبری در جنگ بین کشورهای روسیه و اوکراین پرداختهایم.

جنگ سایبری روسیه-اوکراین

همانطور که از گذشته تاکنون نیروهای مسلح در دو طرف یک نبرد به شاخههای مختلف مانند نیروی هوایی، نیروی زمینی و غیره تقسیم میشدهاند، امروزه عملیاتهای سایبری نیز به عنوان بخشی جداییناپذیر از نبرد بین کشورها شناخته میشود. اتفاقاتی که بین روسیه و اوکراین در جریان است، این واقعیت را اثبات میکند. البته حملات سایبری بین این دو کشور محدود به شروع جنگ اخیر نیست بلکه شاید بتوان شروع رسمی آن را از سال 2014 میلادی دانست، زمانیکه اختلاف دو کشور بر سر منطقهی کریمه شدت گرفت. به عنوان مثال در سال 2014 گزارش شد که انتخابات ریاستجمهوری اوکراین مورد حملات سایبری با هدف ایجاد تغییر در نتیجهی انتخابات قرار گرفته است. همچنین در زمستان سخت سال 2015 طی یک حملهی سایبری به زیرساختهای برق اوکراین، بخشهایی از این کشور با خاموشی کامل مواجه شد که مشکلات زیادی را برای ساکنین آن مناطق سردسیر به همراه داشت.

این حملات کم و بیش ادامه داشتند تا اینکه با حملهی نظامی روسیه به اوکراین، جنگ سایبری بین دو کشور هم به مرحلهی جدیدی وارد شد. علیرغم کمکهای اتحادیهی اروپا در زمینهی امنیت سایبری، حملات سایبری به زیرساختهای اوکراین شدت گرفت و البته هکرهای اوکراینی نیز شروع به پاسخ دادن این حملات کردند. از طرفی طی درخواست کمک اوکراین، گروه هکری Anonymous به روسیه اعلان جنگ سایبری کرده و حمله به زیرساختهای آن را آغاز کرد. به عنوان مثال این گروه موفق شد طی نفوذ به یکی از شرکتهای بزرگ نفتی روسیه، اطلاعات محرمانهی آن را در اینترنت منتشر کند. البته به دلیل ماهیت حملات سایبری، ردیابی بسیاری از آنها دشوار یا غیر ممکن است، بنابراین بعید نیست دولت آمریکا یا سایر دولتهای حامی اوکراین، در سایهی گروه Anonymous حملاتی را به زیرساختهای روسیه ترتیب داده باشند.

البته بسیاری از رسانههای بینالمللی اعلام کردند انتظار حملات سایبری گستردهتر و موثرتری از سوی روسیه علیه اوکراین را داشتهاند و این سوال برای برخی مطرح شد که چرا روسیه از تمام قوای سایبری خود بهره نبرده است. این در حالیست که به نظر میرسد بسیاری از حملات پر سر و صدا، مانند حملات انکار خدمت علیه برخی بانکهای اوکراین یا از بین بردن اطلاعات تعدادی از شرکتهای آن، تنها برای جلب توجه یا عملیات روانی انجام شدهاند. واقعیت این است که بخش مهمی از جنگ سایبری در سایه و به دور از هیاهو با شدت در حال انجام است. نبردی که به احتمال زیاد بسیاری از حملات آن توسط طرف مقابل شناخته نشده و در نتیجه رسانهای نیز نمیشود. حملاتی مانند جاسوسی اطلاعاتی و نظامی از این دستهاند. برخی از این حملات که توسط طرف مقابل شناسایی شده، دلیل و اثباتی بر در جریان بودن این نبرد در سایه است. به عنوان مثال میتوان به گزارشهای متعدد

مرکز CERT اوکراین اشاره کرد که طی این مدت بسیار فعالتر از گذشته شده است. در ادامه برخی از مهمترین رخدادهای سایبری بین این دو کشور بررسی شده است.

مهمترین رخدادهای سایبری بین روسیه و اوکراین

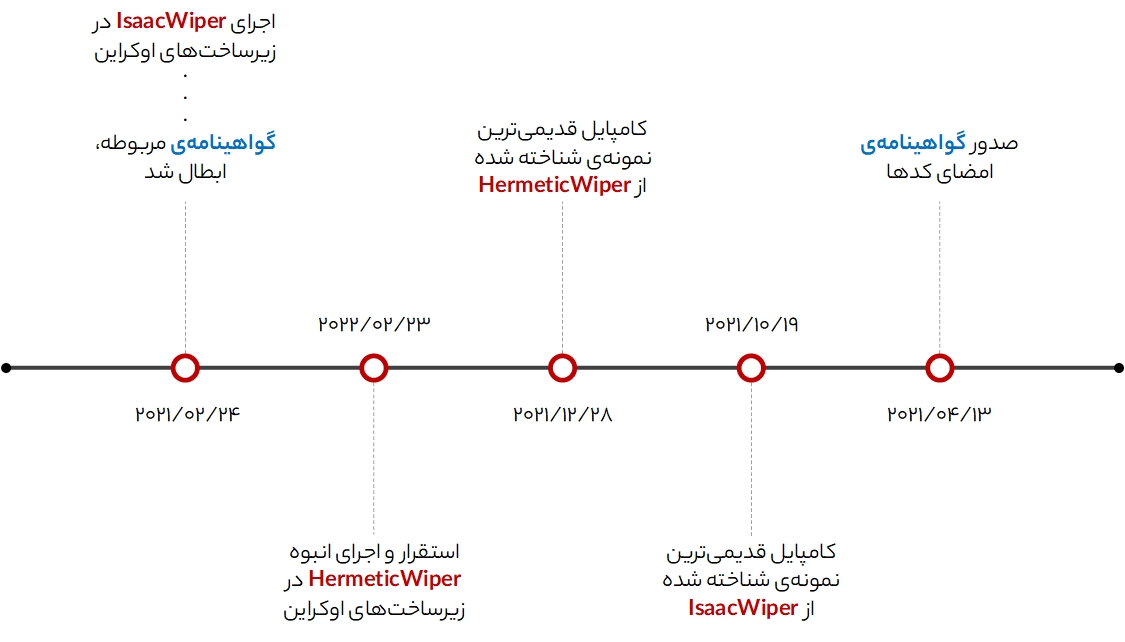

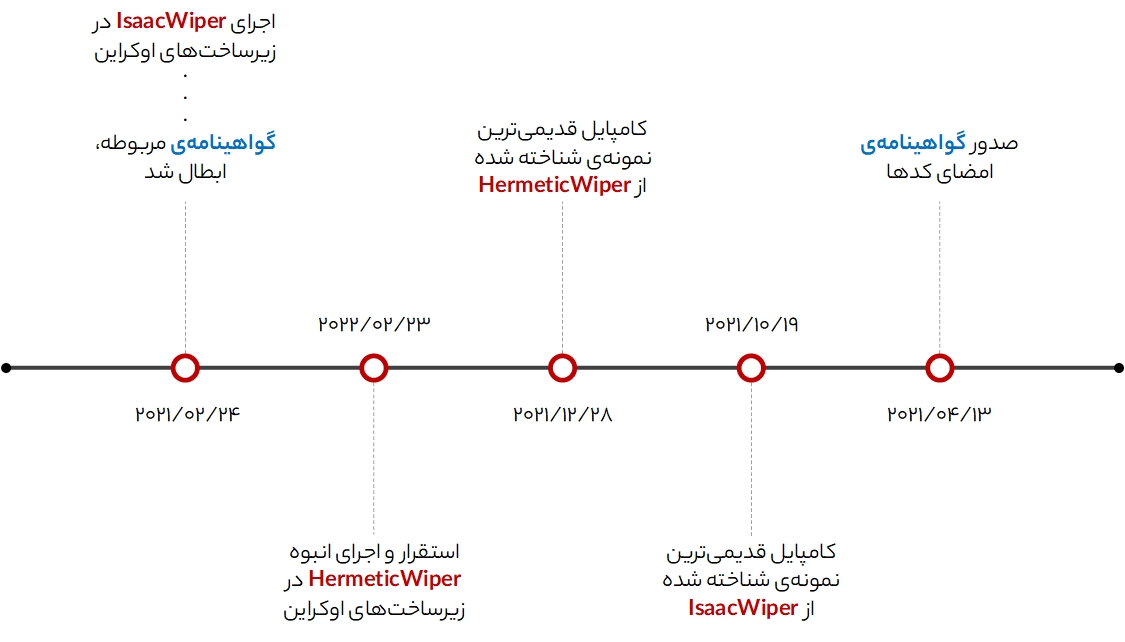

تنها چند ساعت پیش از شروع عملیات نظامی روسیه علیه اوکراین، دو حملهی سایبری علیه اهداف اوکراینی مشاهده شد: بدافزار HermeticWizard که چندین سازمان اوکراینی را تحت تاثیر خود قرار داد و حملهی IsaacWiper، که در شبکهی دولت اوکراین رخ داد. در واقع HermeticWizard یک بدافزار از نوع کرم (یا Worm) است که وظیفهی انتشار HermeticWiper در سطح شبکه با استفاده از SMB و WMI را بر عهده داشته است. نکتهی مهم این که تمام این بدافزارها با یک گواهی معتبر صادر شده توسط DigiCert، امضا شدهاند. در تصویر زیر خط زمانی وقایع مهم مربوط به این حملات را که توسط وبسایت

WeLiveSecurity منتشر شده، مشاهده میکنید. برای کسب اطلاعات بیشتر در خصوص تحلیل بدافزار HermeticWiper میتوانید مطلب منتشر شده توسط شرکت

Sentinelone را نیز مطالعه کنید.

همچنین در روز آغاز حملهی نظامی روسیه، خدمات شرکت ViaSat (ارایه دهندهی پهنای باند پرسرعت ماهوارهای) با قطعی مواجه و در نتیجهی آن، ارتباطات بسیاری از نهادهای اروپایی از جمله نیروهای مسلح، پلیس و سرویس اطلاعاتی اوکراین دچار اختلال شد. شرکت ViaSat مدتی بعد اعلام کرد این رخداد از اوکراین آغاز شد اما بر روی 5800 توربین بادی در آلمان و دهها هزار مودم در سراسر اروپا تاثیر گذاشته است. یکی از افراد بلندپایهی امنیت سایبری اوکراین به نام «ویکتور ژورا»، بعدها اعلام کرد حمله به ViaSat، خسارات بسیار زیادی را در زمینهی ارتباط بین واحدهای نظامی این کشور در شروع جنگ، به همراه داشته است.

در طرف مقابل نیز یک هفته پس از شروع جنگ، روزنامه اوکراینی Pravda اسامی، شمارهی نظامی و وابستگیهای یگانی مربوطه به 120000 سرباز روس که مشغول جنگ در اوکراین بودند را منتشر کرد. چنین نشتهای اطلاعاتی، اثرات روانی قابل توجهی بر روی افراد و واحدهایی که اطلاعات آنها منتشر شده، خواهد داشت (چرا که احساس آسیبپذیر بودن به آنها دست میدهد). البته منشا به دست آمدن این اطلاعات، هیچگاه مشخص نشد. در واقع یکی از مهمترین ویژگیهای جنگهای سایبری، همین غیر قابل ردگیری بودن بسیاری از رخدادهای آن است. تا جایی که ممکن است حتی یک حملهی بزرگ و موفق سایبری، هیچگاه شناسایی نشود، یعنی کشور قربانی هیچگاه متوجه نشود مورد حمله قرارگرفته است چه برسد به اینکه حملهی سایبری توسط کدام کشور انجام شده است. به منظور جلوگیری از طولانی شدن مبحث، برخی دیگر از رخدادهای مهم سایبری در طول این جنگ به صورت خلاصه در ادامه شرح داده شده است:

- وقوع حملات متعدد DDoS علیه وبسایتهای دولتی اوکراین که شرکت NetBlocks نیز این حملات را در اکانت رسمی توییتر خود تایید کرد (منبع).

- مدتی پس از اعلام حمایت گروه باجافزاری معروف Conti از دولت روسیه، چتهای داخلی این گروه توسط اکانت ناشناسی به نام «ContiLeaks» در توییتر منتشر شد که از ارتباط این گروه هکری با سازمان امنیت فدرال روسیه (FSB) پرده برمیداشت.

- روسیه شروع به از کار انداختن دوربینهای مدار بستهای کرد که توسط جامعهی فعال OSINT برای مشاهدهی تحرکات نیروهای آن کشور استفاده میشد (ویدیوی تخریب دوربینها).

- با توجه به همکاری نزدیک اوکراین و ناتو در زمینهی دفاع سایبری، روسیه هکرهای آموزشدیدهی آمریکا و ناتو را به انجام عملیاتهای متعدد تهاجم سایبری متهم کرد (منبع).

- نشت اطلاعات مشتریان Yandex Food که منجر به لو رفتن اطلاعات شخصی مربوط به برخی ماموران امنیتی و ارتش روسیه شده است. این افراد چندین بار به آدرس محل کار خود غذا سفارش داده بودند (منبع).

- سرویس امنیت اوکراین (SSU) ادعا میکند هکری را بازداشت کرده است که به نظر میرسد از شبکههای تلفن اوکراین برای تسهیل ارتباطات نظامی روسیه استفاده میکرده است. همچنین پیامهای متنی برای نیروهای امنیتی اوکراین ارسال میکرد که به آنها پیشنهاد میداد تسلیم شوند (منبع). SSU در جای دیگری روسیه را به راهاندازی یک Bot Farm متهم کرد که حدود 5000 پیام برای پلیسهای محلی و اعضای ارتش اوکراین ارسال میکرد و از آنها میخواست تا تسلیم شده یا فرار کنند. در واقع این عملیات برای "بی ثبات کردن وضعیت روحی و روانی نیروهای امنیتی اوکراین" طراحی شده بود (منبع).

- اوکراین نیز در WhatsApp پیامها و صوتهای ترسناکی از اتفاقاتی که در صورت ادامهی نبرد در انتظار سربازهای روس و بلاروسی است، به منظور ایجاد دلهره در آنها برایشان ارسال میکرده است (منبع).

- حملهی گروه Sandworm به یکی از مراکز برق ولتاژ بالای اوکراین، با استفاده از بدافزار Industroyer2، که بنابر ادعای شرکتهای امنیتی این حمله، با شناسایی و پاسخ سریع ناکام ماند (منبع). البته برخی گمانهزنیهای غیر رسمی، حاکی از آن است که این حمله به برخی اهداف خود دست یافته اما در نهایت اختلال قابل توجهی در زیرساخت قربانی، ایجاد نکرده و سپس با آن مقابله شده است.

علیرغم وقوع رخدادهای گستردهی سایبری در جریان جنگ، رسانهها و اخبار کمتر به آن میپردازند زیرا تاثیرگذاری روانی و حتی هیجان آن در مقایسه با تصاویر شلیک موشکها، خانههای خراب شده، پناهگاههای زیرزمینی و غیره برای مخاطبان بسیار کمتر است. اما نباید از حجم گستردهی این حملات که در لایههای مختلف اجرا میشوند، غافل ماند. نکتهی قابل توجهی که از بررسی این حملات میتوان متوجه شد، این است که اغلب حملات سایبری در کنار عملیاتهای نظامی و هماهنگ با آنها به منظور افزایش احتمال موفقیت یا افزایش آثار این عملیاتها به کار گرفته شده است.

آمادگی دولتها برای جنگهای سایبری

تاریخچهی جنگهای سایبری به سالها پیش باز میگردد اما حملهی استاکسنت به زیرساختهای انرژی اتمی ایران، سبب افزایش نگرانیهای جهانی از عواقب حملات سایبری شد. همین امر جنگهای سایبری را به مرحلهی جدیدی وارد کرد بهگونهای که بسیاری از دولتها، سرمایهگذاری در زمینهی دفاع و تهاجم سایبری خود را در اولویت بالاتری قرار دادند. در واقع دولتها با برنامهریزیهای استراتژیک بلند مدت و میان مدت در حال توسعه و افزایش قدرت سایبری خود (در دفاع و تهاجم) هستند. بخشی از این اهداف مربوط به امور داخلی کشورها و بخشی دیگر نیز مربوط به همکاریهای بینالمللی میشود. به عنوان مثال میتوان به همکاری کشورهای اتحادیهی اروپا و همچنین همکاری بسیاری از کشورها در ناتو (مرکز

CCDCOE) در زمینهی دفاع سایبری اشاره کرد (در جنگ بین روسیه و اوکراین نیز این نهادها حضور پررنگی در حمایت از کشور اوکراین برای دفاع در برابر حملات سایبری روسیه داشتهاند).

دولتهای مختلف، با توجه به اولویتها و مخاطراتشان، برنامههای مختص به خود را در راستای افزایش قدرت دفاع سایبری طرحریزی میکنند. اما به طور کلی براساس گزارش «

Global Threat Report 2021» (ارایه شده توسط شرکت

Crowd Strike) میتوان انجام اقدامات زیر در سطح سازمانها و کشورها را در راستای مقابله با تهدیدات سایبری دولتی، بسیار موثر دانست:

- محافظت بالا از اطلاعات احراز هویت افراد و استفاده از احرازهویتهای چند عامله (MFA)

- سرمایهگذاری بر روی خدمات و تربیت متخصصین شکار تهدیدات سایبری، که به سازمانها کمک میکند تا تهدیدات پنهان و تکنیکهای مورد استفاده توسط مهاجمین برای دور زدن راهکارهای شناسایی خودکار را کشف کنند

- پیشبینی حرکات، انگیزهها و تکنیکهای مهاجمین با استفاده از فناوریهایی مانند Threat Intelligence به منظور آمادهسازی خود در برابر تهدیدات احتمالی آینده

- ایجاد و تعریف یک خط مشی کامل امنیت سایبری که امنیت دورکاری را نیز در نظر گرفته باشد

- ایجاد فرهنگ امنیت محور در سازمانها و تعریف و برگزاری برنامههای آگاهیرسانی برای کاربران در راستای پیشگیری از نفوذ مهاجمین (با سواستفاده از حملات مبتنی بر انسان) و شناسایی آنها

مجلهی FedTech نیز در

گزارشی به این موضوع اشاره میکند که بهترین دفاع در برابر تهدیدات سایبری، تهاجم است. این استدلال در جنگهای سایبری نیز کاربرد دارد. در همین راستا آمریکا و بسیاری از کشورهای دیگر هزینههای بالایی را به تحقیقات امنیت سایبری اختصاص دادهاند به گونهایکه به طور همزمان موضوعات دفاع و تهاجم سایبری را در نظر داشته باشد.

در خصوص ایران میتوان گفت استراتژی یا دیدگاه یکپارچهی مشخصی در راستای توسعهی قدرت سایبری کشور مشاهده نمیشود. همچنین با توجه به محدودیتهای موجود، همکاری قابل توجهی با دیگر کشورها در راستای افزایش توان دفاع سایبری نیز وجود ندارد. از مهمترین چالشهای داخل کشور در راستای افزایش آمادگی سازمانها و زیرساختها برای مقابله با تهدیدات سایبری، عدم اشتراکگذاری اطلاعات به دست آمده از رخدادهای سایبری و محرمانه نگاه داشتن این اطلاعات است. این در حالی است که اطلاعات مذکور نهایت تا چند ماه اعتبار داشته و پس از آن ارزش خاصی ندارند. لذا میتوان اولین و مهمترین گام در راستای افزایش توان دفاع سایبری کشور را تغییر دیدگاههای سنتی موجود و همگام شدن با روندهای روز جهانی و تدوین یک استراتژی ملی بلند مدت مطابق با این روندها دانست.

علی طباطبایی

نویسندهی مقاله

Twitter

همچنین در روز آغاز حملهی نظامی روسیه، خدمات شرکت ViaSat (ارایه دهندهی پهنای باند پرسرعت ماهوارهای) با قطعی مواجه و در نتیجهی آن، ارتباطات بسیاری از نهادهای اروپایی از جمله نیروهای مسلح، پلیس و سرویس اطلاعاتی اوکراین دچار اختلال شد. شرکت ViaSat مدتی بعد اعلام کرد این رخداد از اوکراین آغاز شد اما بر روی 5800 توربین بادی در آلمان و دهها هزار مودم در سراسر اروپا تاثیر گذاشته است. یکی از افراد بلندپایهی امنیت سایبری اوکراین به نام «ویکتور ژورا»، بعدها اعلام کرد حمله به ViaSat، خسارات بسیار زیادی را در زمینهی ارتباط بین واحدهای نظامی این کشور در شروع جنگ، به همراه داشته است.

در طرف مقابل نیز یک هفته پس از شروع جنگ، روزنامه اوکراینی Pravda اسامی، شمارهی نظامی و وابستگیهای یگانی مربوطه به 120000 سرباز روس که مشغول جنگ در اوکراین بودند را منتشر کرد. چنین نشتهای اطلاعاتی، اثرات روانی قابل توجهی بر روی افراد و واحدهایی که اطلاعات آنها منتشر شده، خواهد داشت (چرا که احساس آسیبپذیر بودن به آنها دست میدهد). البته منشا به دست آمدن این اطلاعات، هیچگاه مشخص نشد. در واقع یکی از مهمترین ویژگیهای جنگهای سایبری، همین غیر قابل ردگیری بودن بسیاری از رخدادهای آن است. تا جایی که ممکن است حتی یک حملهی بزرگ و موفق سایبری، هیچگاه شناسایی نشود، یعنی کشور قربانی هیچگاه متوجه نشود مورد حمله قرارگرفته است چه برسد به اینکه حملهی سایبری توسط کدام کشور انجام شده است. به منظور جلوگیری از طولانی شدن مبحث، برخی دیگر از رخدادهای مهم سایبری در طول این جنگ به صورت خلاصه در ادامه شرح داده شده است:

همچنین در روز آغاز حملهی نظامی روسیه، خدمات شرکت ViaSat (ارایه دهندهی پهنای باند پرسرعت ماهوارهای) با قطعی مواجه و در نتیجهی آن، ارتباطات بسیاری از نهادهای اروپایی از جمله نیروهای مسلح، پلیس و سرویس اطلاعاتی اوکراین دچار اختلال شد. شرکت ViaSat مدتی بعد اعلام کرد این رخداد از اوکراین آغاز شد اما بر روی 5800 توربین بادی در آلمان و دهها هزار مودم در سراسر اروپا تاثیر گذاشته است. یکی از افراد بلندپایهی امنیت سایبری اوکراین به نام «ویکتور ژورا»، بعدها اعلام کرد حمله به ViaSat، خسارات بسیار زیادی را در زمینهی ارتباط بین واحدهای نظامی این کشور در شروع جنگ، به همراه داشته است.

در طرف مقابل نیز یک هفته پس از شروع جنگ، روزنامه اوکراینی Pravda اسامی، شمارهی نظامی و وابستگیهای یگانی مربوطه به 120000 سرباز روس که مشغول جنگ در اوکراین بودند را منتشر کرد. چنین نشتهای اطلاعاتی، اثرات روانی قابل توجهی بر روی افراد و واحدهایی که اطلاعات آنها منتشر شده، خواهد داشت (چرا که احساس آسیبپذیر بودن به آنها دست میدهد). البته منشا به دست آمدن این اطلاعات، هیچگاه مشخص نشد. در واقع یکی از مهمترین ویژگیهای جنگهای سایبری، همین غیر قابل ردگیری بودن بسیاری از رخدادهای آن است. تا جایی که ممکن است حتی یک حملهی بزرگ و موفق سایبری، هیچگاه شناسایی نشود، یعنی کشور قربانی هیچگاه متوجه نشود مورد حمله قرارگرفته است چه برسد به اینکه حملهی سایبری توسط کدام کشور انجام شده است. به منظور جلوگیری از طولانی شدن مبحث، برخی دیگر از رخدادهای مهم سایبری در طول این جنگ به صورت خلاصه در ادامه شرح داده شده است: