پیشگفتار

گروه APT27 که در مقالات مختلف با نامهای دیگری مانند Emissary Panda، Bronze Union، TG-3390 وLucky Mouse هم شناخته میشود، یک گروه هکری منتصب به کشور چین است. بر اساس مدارک به دست آمده، این گروه فعالیت خود را از ۱۰ سال پیش (سال ۲۰۱۰ میلادی) شروع کرده و حملات آن اغلب با هدف جاسوسی و سرقت اطلاعات طراحی و اجرا شدهاند. گروه APT27 در طی سالهای فعالیت خود، کشورهای مختلفی را در اروپا، آسیا و خاورمیانه هدف قرار داده است که از بین آنها میتوان به برخی کشورهای منطقه مانند امارات متحده عربی، عربستان سعودی و مغولستان اشاره کرد. همچنین قربانیان این گروه، اغلب در حوزههایی مانند دولتی، هوا و فضا، دفاعی، فناوری، انرژی و تولید فعالیت داشتهاند.

به نظر میرسد در موج جدید حملات این گروه که از سال 2019 میلادی آغاز شد، کشور ایران نیز هدف حملات آن قرار گرفته است. به همین دلیل در آکادمی راوین تصمیم گرفتیم تا روشها و ابزارهای مورد استفادهی APT27 را طی مقالاتی کوتاه بررسی و تحلیل کنیم. در این مقاله به بررسی یکی از روشهای پایدار کردن دسترسی (Persistence) مورد استفادهی این گروه میپردازیم.

پایدار کردن دسترسی با استفاده از رجیستری

گروه APT27 در سالهای فعالیتش از روشهای مختلفی برای نفوذ و پایدار کردن دسترسی خود بهره برده است. در اینجا ما به بررسی یکی از روشهای مورد استفاده این گروه در ماههای اخیر میپردازیم.

در این روش، APT27 ابتدا با استفاده از Exploit یک آسیبپذیری موجود در سازمان قربانی، به آن نفوذ کرده و پس از نصب Webshell معروف چینی به نام ChinaChopper نسبت به پایدارسازی دسترسی خود اقدام میکند. به عنوان مثال این گروه در ماههای اخیر با بهرهگیری از آسیبپذیری CVE-2019-0604 که بر روی سامانه SharePoint شناسایی و اعلام شد، به بسیاری از سازمانهای دولتی و غیر دولتی که این آسیبپذیری را به موقع برطرف نکرده بودند، نفوذ کرده است. مراحل این حمله در شکل زیر نمایش داده شده است:

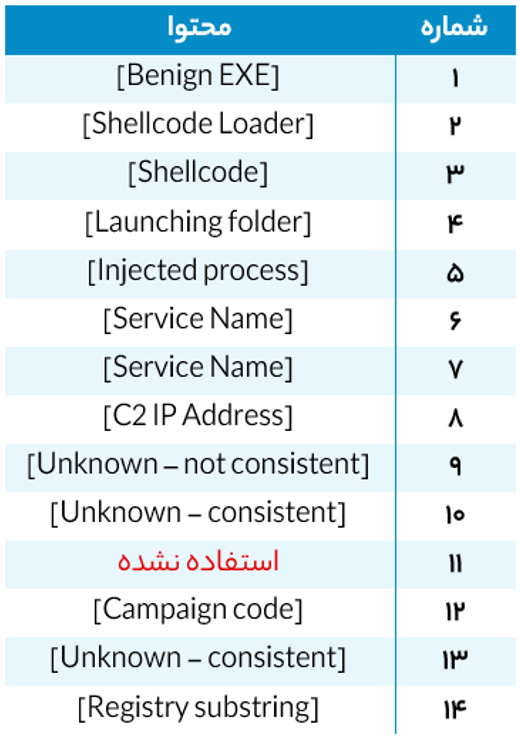

پایدارسازی دسترسی APT27 با استفاده از بدافزار اختصاصی این گروه انجام میشود که در بعضی از مقالات (از جمله در مقالات Fireeye) Focusfjord نامیده شده است. این بدافزار، اطلاعات مربوط به پیکربندی خود را به صورت رمزنگاری شده (با الگوریتم Triple-DES) در رجیستری ذخیره کرده و در زمان نیاز آنها را رمزگشایی و استفاده میکند. به عبارت دیگر بدافزار Focusfjord اطلاعات پیکربندی بدافزار را مطابق جدول زیر در رجیستری ذخیره میکند:

در ابتدای آدرس این رجیستری، یک رشته ۸ بایتی به عنوان شناسه CPU آمده است:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\<CPU Identifier>-ll37389743nxshkhjhgee\1

به عنوان مثال:

HKEY_LOCAL_MACHINE\SOFTWARE\Classes\Intel64 Family 6 Model 63 Stepping 2-ll37389743nxshkhjhgee\1

این بدافزار پس از اجرا، به آدرس سرور مشخص شده در رجیستری متصل، بدافزار اصلی را دانلود و در حافظهی سرور قربانی ذخیره میکند.

روش شناسایی این Backdoor

با توجه به موارد ذکر شده، یکی از روشهای ردیابی این گروه در زیرساخت سازمان این است که در بخش رجیستری سرورهای ویندوز زیرساخت شبکه خود (به خصوص سرورهای SharePoint) به جستجوی کلیدهای ذکر شده پرداخته و در صورت وجود آن را رمزگشایی کنید. به منظور راحتی بیشتر در ردیابی این تیم، میتوانید از اسکریپت PowerShell تهیه شده در آکادمی راوین استفاده کنید:

این اسکریپت، مقادیر ذکر شده در جدول را یافته (در صورت وجود) و محتوای آن را به صورت رمزگشایی شده در اختیار شما قرار میدهد. لازم به ذکر است گروه APT41 که یک گروه دیگر منصوب به چین است نیز از همین روش در برخی اهداف خود استفاده میکند.

در مقالهی بعدی به تحلیل یکی از روشهای پرکاربرد این گروه در پایداری دسترسی، که برای مقابله با شناسایی شدن از روش DLL Side-Loading بهره میبرد، خواهیم پرداخت.