جدول محتوا

- شکار تهدیدات سایبری چیست و چگونه به یک شکارچی تهدیدات سایبری تبدیل شویم؟

- شکار تهدیدات سایبری

- متدولوژیهای شکار تهدیدات سایبری

- ۱- شکار فرضیه محور (Hypothesis-driven)

- ۲- شکار بر اساس شاخصههای شناخته شده (IOCs) یا شاخصههای حمله (IOAs)

- ۳- استفاده از تحلیلهای پیشرفته و هوش مصنوعی

- گامهای شکار تهدیدات سایبری

- گام اول: محرک

- گام دوم: بررسی و تحلیل

- گام سوم: برطرفسازی یا پاسخ به تهدید

- جایگاه شغلی شکارچی تهدیدات سایبری و نیازمندیهای آن

- تخصصهای مورد نیاز یک شکارچی تهدیدات سایبری

- مسوولیتهای یک شکارچی تهدیدات سایبری

- بررسی یک آگهی استخدام

- ابزار و تکنیکهای متخصص شکار تهدیدات سایبری

- منابع استفاده شده در نگارش این مقاله

شکار تهدیدات سایبری چیست و چگونه به یک شکارچی تهدیدات سایبری تبدیل شویم؟

این روزها تمام سازمانها در دنیا با افزایش چشمگیر تعداد و پیچیدگی حملات سایبری روبرو هستند. به همین دلیل نیاز به بهرهبرداری از راهکارهای جدید و مکمل در کنار راهکارهای سنتی امنیت سایبری، بیش از پیش احساس میشود. یکی از راهکارهایی که طی سالهای اخیر مورد استقبال متخصصین امنیت و سازمانهای قرار گرفته، شکار تهدیدات سایبری است. شکار تهدیدات سایبری شامل جستجوی فعال در بخشهای مختلف زیرساخت سازمان شامل ترافیک شبکه، نقاط انتهایی (رایانهها و سرورها)، پایگاههای داده و غیره به دنبال رفتارهای مخرب، مشکوک یا مخاطره آمیز میباشد که از دید راهکارهای امنیتی و شناسایی موجود دور ماندهاند. بزرگترین تفاوت بین شکار تهدیدات با شناسایی تهدیدات سایبری را میتوان رویکرد فعال متخصصین در فرآیند شکار تهدیدات سایبری نسبت به رویکرد ایستا در شناسایی دانست. به عبارت دیگر در فرآیند شکار تهدیدات سایبری، متخصص امنیت تنها به هشدارهای دریافتی یا تهدیدات شناسایی شده رسیدگی نمیکند، بلکه به صورت فعال در حال گشتزدن در سامانهها، سرورها و غیره به دنبال پیداکردن یک سرنخ از حضور افراد خرابکار یا مهاجمین در زیرساخت است. اهمیت نقش شکارچیان تهدیدات سایبری در سازمانها و کسبوکارهای مدرن به شکل فزایندهای در حال پررنگشدن است. به گونهای که سازمانها در تلاشند تا همواره از حملات سایبری یک گام جلوتر باشند تا بتوانند راهحلهای پاسخ سریع به این تهدیدات را پیادهسازی کرده و میزان خسارات ناشی از یک نفوذ موفق را به حداقل برسانند. در واقع هدف اصلی شکارچیان تهدیدات سایبری، به حداقل رساندن Dual Time در سازمان است. در این مقاله به صورت خلاصه به بررسی مسوولیتها، مهارتها و شایستگیهای یک متخصص شکار تهدیدات سایبری پرداخته شده است. اما قبل از پرداختن به قابلیتها و تخصصهای یک شکارچی تهدیدات سایبری، نیاز است تا آشنایی بیشتری با فرآیند شکار تهدید داشته باشیم. بنابراین در بخش بعد این فرآیند به صورت خلاصه شرح داده شده است.شکار تهدیدات سایبری

متخصصین امنیت سایبری از قاعده ی 80/20 برای ارزیابی حملات سایبری استفاده می کنند. ۸۰ درصد از حملات سایبری، ساده و بدون پیچیدگی بوده که به وسیلهی اقدامات امنیتی پیشگیرانه میتوان ازبروز آنها جلوگیری کرد، در حالی که ۲۰ درصد باقیمانده، تهدیدات پیشرفتهتری هستند که شناسایی و مقابله با آنها برای هر سازمانی چالشبرانگیز است. البته لازم به توضیح است که حدود نیمی از این حملات پیشرفته را نیز میتوان با تکنیکهای مختلفی چون مسدود کردن، امنسازی، تقویت توان شناسایی و غیره خنثی کرد. نیمی دیگراز این تهدیدات پیشرفته شامل ده درصد از جدیترین حملات سایبری میشود. این حملات فوق پیشرفته را نمیتوان تنها با راه حلهای از پیش برنامهریزی شده شناسایی کرد. از طرفی مخاطراتی که این حملات متوجه سازمانها میکنند به مراتب بیش از سایر تهدیدات سایبری است. فرایند شکار تهدیدات سایبری، باهدف شناسایی و مقابله با این تهدیدات پیشرفته در سازمانها پیادهسازی و اجرا میشود. در بخشهای بعد متدلوژیها و گامهای شکار تهدیدات سایبری به صورت خلاصه شرح داده شده است.متدولوژیهای شکار تهدیدات سایبری

شکارچیان تهدیدات سایبری همواره فرض خود را بر این میگذارند که مهاجمین هماکنون در سامانه یا زیرساخت حضور دارند و بر اساس همین فرضیه و با هدف یافتن هرگونه سر نخی از حضور عوامل خرابکار، کار خود را شروع میکنند. متدولوژیها و تکنیکهای متنوعی را میتوان برای شکار تهدیدات سایبری برشمرد اما در اینجا به متدولوژی شکار تهدیدات سایبری پیشگیرانه که توسط شرکت Crowd Strike ارایه شده، بسنده میکنیم. بر اساس این متدولوژی، روشهای تحلیل و شکار تهدیدات سایبری را میتوان به سه گروه کلی به شرح زیر دستهبندی کرد:۱- شکار فرضیه محور (Hypothesis-driven)

در روش فرضیه محور، شکار با یک فرضیه یا عبارت تعریفی از ایدهها، طرز فکر، شیوهی عملکرد مهاجمین در زیرساخت سازمان شروع میشود. هر فرضیه میتواند شامل تاکتیکها، تکنیکها و فرآیندهای (TTPs) مورد استفادهی نفوذگران یا تیمهای APT باشد. در این روش شکارچیان تهدیدات سایبری با تکیه بر راهکارهایی مانند Threat Intelligenceو اطلاعات محیطی از یک سو و تجربه و خلاقیت خود از سوی دیگر، تلاش میکنند مسیرهایی را برای شناسایی این TTPها در سازمان طراحی و اجرا کنند.۲- شکار بر اساس شاخصههای شناخته شده (IOCs) یا شاخصههای حمله (IOAs)

در این روش اغلب از اهرم Tactical Threat Intelligence به منظور دستهبندی و فهرست IOCها و IOAها کمک گرفته میشود. از این شاخصها که از حملات شناسایی شده در گذشته به دست آمدهاند می توان برای شناسایی سر نخهایی از حملات جدید نیز بهره برد. سپس شکارچیان تهدید از این سر نخها برای شناسایی ابعاد پنهان حملات سایبری یا فعالیتهای مخرب مهاجمین استفاده میکنند. به عنوان مثال موارد زیر یک مجموعه Tactical Intelligence مربوط به APT 29 هستند.628d4f33bd604203d25dbc6a5bb35b90

2aabd78ef11926d7b562fd0d91e68ad3

3d3363598f87c78826c859077606e514

meek-reflect.appspot.com

portal.sbn.co.th

202.28.231.44

hxxps://files.counseling[.]org/eFax/incoming/150721/5442.zip

googleService.exe

GoogleUpdate.exe

acrotray.exe

PCIVEN_80EE&DEV

۳- استفاده از تحلیلهای پیشرفته و هوش مصنوعی

شکارچی تهدیدات سایبری در روش سوم از محصولات و راهکارهایی بهره میبرد با ترکیب کردن تحلیل پیشرفتهی دادهها و علوم مهندسی مانند هوش مصنوعی یا یادگیری ماشین، حجم زیادی از اطلاعات جدید را به دست میدهند. شکارچی با استفاده از این اطلاعات میتواند بینظمیها یا ناهنجاریهایی را شناسایی کند که ممکن است سرنخهایی از یک فعالیت مخرب در زیرساخت سازمان باشند. به دست آوردن این اطلاعات با استفاده از ابزارهای جستجو یا با تکیه بر تحلیلهای انسانی بسیار دشوار یا حتمی غیر ممکن است. به عنوان مثالهایی از این راهکارها میتوان به سامانههای EDR (Endpoint Detection and Response)، تحلیل رفتار کاربر (UBA)، SIEMهای نسل هوشمند و غیره اشاره کرد. لازم به ذکر است هر سه روش ذکر شده، تلاشهای انسانی هستند که با ترکیبی از منابع Threat Intelligence و فناوریهای امنیتی پیشرفته در کنار هم قرار گرفتهاند تا بتوانند از سامانهها و اطلاعات یک سازمان به صورت فعالانه در برابر تهدیدات پیشرفته محافظت کنند.گامهای شکار تهدیدات سایبری

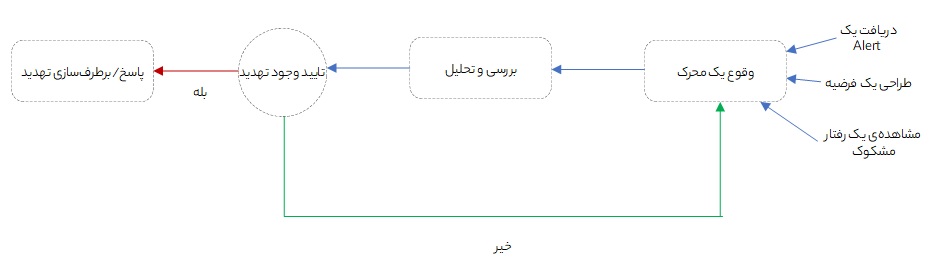

فرآیند شکار تهدیدات سایبری را به طور معمول در منابع مختلف بین ۳ تا ۵ گام در نظر میگیرند. از آنجایی که مدل شکار در سه گام نیز دید خوبی از فرآیند شکار تهدیدات سایبری به دست میدهد، در این مقاله همین مدل را بررسی میکنیم. این سه گام شامل موارد زیر است:- یک محرک (Trigger)

- بررسی و تحلیل (Investigation)

- برطرفسازی یا پاسخ به تهدید (Resolution or Response)

گام اول: محرک

یک محرک زمانی که ابزارهای پیشرفته، فعالیتهای ناهنجار یا حضور عوامل مخرب را کشف میکنند، توجه شکارچیان را برای انجام بررسی و تحلیل به سامانه یا بخش مشحصی از شبکهی سازمان هدایت میکند. البته «محرک» همیشه توسط ابزارهای پیشرفته ایجاد نمیشود بلکه در بسیاری از موارد مشاهدهی موردی مشکوک توسط یک شکارچی که به صورت فعال در زیرساخت در حال گشتزنی است، میتواند به عنوان یک محرکت عمل کند. همچنین وجود یک فرضیه دربارهی تهدیدات جدید میتواند به عنوان یک محرک اصلی برای شروع شکار باشد. به عبارت دیگر در شکار تهدیدات سایبری نیازی نیست (و حتی نباید) که گام تحلیل و بررسی زیرساخت سازمان همواره منتظر وقوع یک محرک باشد.برای مثال، تیم شکار ممکن است به صورت فعال در زیرساخت سازمان به دنبال کشف یک تهدید پیشرفتهی احتمالی که از ابزارهایی مانندبدافزارهای Fileless برای دور زدن راهکارهای شناسایی استفاده میکند، باشد.گام دوم: بررسی و تحلیل

در طول مرحلهی بررسی و تحلیل، شکارچی با روشهای مختلفی مانند بررسیهای دستی، استفاده از ابزارهای مختلف و بهرهبرداری از راهکارهای هوشمند مانند EDR اطلاعات و شواهد موجود در سامانهها و شبکه را تحلیل کند. این بررسی تا زمانی ادامه مییابد که یا فعالیت شناسایی شده بیخطر تلقی شده یا دید کاملی از تهدید در حال وقوع در سازمان به دست آید.گام سوم: برطرفسازی یا پاسخ به تهدید

اطلاعات به دست آمده از یک تهدید تایید شده در مرحلهی قبل، میتواند برای پاسخ یا رفع تهدید به یک راهکار خودکار و هوشمند یا متخصصین تیم پاسخ به تهدیدات سایبری در سازمان تحویل داده شود. در واقع این مرحله نیازمند همکاری با تیم آبی و سایر تیمهای امنیتی سازمان است تا با همکاری هم بتوانند مخاطرات حاصل از این تهدید را کاهش داده و پاسخ مناسبی به آن بدهند. اطلاعات به دست آمده در این مراحل (هم اطلاعات مربوط به فعالیتهای بیخطر و هم اطلاعات مربوط به تهدیدات شناسایی شده) میتوان به عنوان خوراک سامانههای امنیتی هوشمند سازمان مورد استفاده قرار گیرد تا بهرهوری آنها را بالا برده و از طرف دیگر خطای انسانی را کاهش دهد. در طی این فرایند شکارچیان تهدیدات سایبری تا جای ممکن اطلاعات متنوعی را در خصوص فعالیتها، روشها و اهداف مهاجمین جمعآوری میکنند. آنها همچنین این اطلاعات را با اهدافی مانند تعیین روندهای امنیتی موجود در محیط سازمان، برطرفسازی آسیبپذیریهای موجود در زیرساخت و انجام پیشبینیهایی در راستای بهبود امنیت سازمان در آینده، به صورت عمیق تحلیل و بررسی میکنند. در خلاصهترین حالت فرایند شکار تهدیدات سایبری را میتوان در شکل زیر مشاهده کرد.

جایگاه شغلی شکارچی تهدیدات سایبری و نیازمندیهای آن

امروزه «شکارچی تهدیدات سایبری » در بسیاری از کشورهای توسعه یافته یک جایگاه شغلی تمام وقت محسوب میشود که بسیاری از متخصصین امنیت در این جایگاه مشغول به فعالیت هستند. در واقع روز به روز سازمانهای بیشتری به استخدام این متخصصین پرداخته یا فرآیند شکار تهددیدات سایبری را برونسپاری میکنند. زمزمههای ورود این موج به ایران نیز در زمان نگارش این مقاله بسیار شنیده میشود و برخی از شرکتها و سازمانها نیز به صورت محدود این فرآیند را پیادهسازی کردهاند. بنابراین افراد پیشرو با کسب تخصصهای لازم برای این جایگاه شغلی جدید میتوانند فرصتهای خوبی را در راستای موفقیت آیندهی کاری خود ایجاد کنند. شکارچی تهدیدات سایبری در واقع یک متخصص امنیت اطلاعات است که به صورت فعال و مداوم در زیرساخت سازمان به دنبال شناسایی، ایزوله و خنثیسازی تهدیدات سایبری پیشرفتهای میباشد که از دید راهکارهای شناسایی امنیتی خودکار در سازمان (مانند آنتیویروس، IDS، SIEM و غیره) دور ماندهاند. استفاده از این متخصصین برای سازمانها امکان برخوردار شدن از یک لایهی جدید شناسایی تهدیدات سایبری پیشرفته را فراهم میکند. ر ادامه به بررسی تخصصها و مسوولیتهای مورد نیاز این جایگاه شغلی پرداخته شده است.تخصصهای مورد نیاز یک شکارچی تهدیدات سایبری

همانگونه که در بخش بعد نیز شرح داده خواهد شد، وظیفهی اصلی یک شکارچی تهدیدات سایبری، فرضیهپردازی در خصوص حملات سایبری محتمل و یافتن سر نخ از تهدیدات پنهان رخداده در زیرساخت است. بنابراین یک شکارچی برای انجام وظایف خود نیاز به دانشهای مختلفی دارد. از میان مهمترین دانشهای مورد نیاز یک شکارچی میتوان به موارد زیر اشاره کرد:- مسلط بر ساختار و عملکرد پروتکلهای پرکاربرد

- مسلط بر انواع حملات سایبری و فرآیند حملات APT (آشنایی کامل با فریمورکهایی مانند MITRE ATT&CK، Cyber Kill Chain و غیره)

- آشنایی با مفاهیم زیرساخت و شبکه

- مسلط به سیستمعامل ویندوز و سیستمعاملهای مبتنی بر لینوکس

- توانایی تحلیل ترافیک و استخراج الگوها و شاخصهای تهدیدات سایبری از دادههای ترافیکی

- آشنایی با مفاهیم آسیبپذیری و اکسپلویتها

- آشنایی با انواع بدافزار و توانایی متوسط در تحلیل بدافزار

- توانایی تحلیل انواع لاگهای سیستم، سامانهها، پایگاههای داده و غیره

- توانایی مدلسازی تهدیدات و حملات سایبری

- آشنایی کامل با مفاهیم Threat Intelligence

- توانایی استخراج شاخصهای مربوط به یک تهدید سایبری و تعریف IOC، IOA و غیره

- توانایی اسکریپتنویسی حداقل با یکی از زبانهای متداول مانند Python

- توانایی کار با ابزارهای تحلیل دادههای حجیم مانند Splunk و ELK

- توانایی کار با ابزارهای شناسایی مانند IDS، آنتیویروس، SIEM، EDR و غیره

- قابلیتهای بالا در مستندسازی یافتهها و حملات

مسوولیتهای یک شکارچی تهدیدات سایبری

مسوولیت متخصصین شکار تهدیدات سایبری، شناسایی این حملات سایبری بسیار پیشرفته است. کار این افراد شناسایی و خنثی کردن تهدیداتی است که نمیتوان آنها را با روشهای دیگر به دام انداخت. حملات و تهدیداتی که آنها به دنبالش هستند ممکن است توسط یک شخص خرابکار از داخل سازمان یا توسط یک گروه هکری سازمان یافته از بیرون سازمان طراحی و اجرا شده باشد. بنابراین یک شکارچی تهدیدات باید در خصوص سناریوهای مختلف حملات سایبری نظریهپردازی کرده و بر اساس آن نظریهها به دنبال شکار مهاجمین و افراد خرابکار در زیرساخت سازمان باشد. برای انجام این نظریهپردازیها نیاز است تا متخصص شکار با TTPها و الگوهای حملات تیمهای APT و سایر مهاجمین آشنایی خوبی داشته باشد. همچنین این افراد به منظور حفظ توانایی در شکار تهدیدات مدرن و بهروز، باید به صورت مداوم در حال مطالعه و تحقیق در خصوص آخرین حملات شناسایی شده در منطقه یا سطح دنیا باشند. همچنین گاهی مسوولیت مدلسازی تهدیدات یا حملات سایبری نیز بر عهدهی شکارچیان تهدیدات سایبری است تا با استفاده از این تکنیکها احتمال شناسایی حملات سایبری احتمالی را افزایش و مخاطرات ناشی از آنها را کاهش دهند. اگرچه رسیدگی به حوادثی که از قبل رخ دادهاند جزو حیطهی کاری متخصصین شکار تهدیدات سایبری به حساب نمیآید اما ممکن است آنها با تیم مسوول پاسخدهی به تهدیدات سازمان در راستای بررسی و تحلیل این حملات و ارایهی پاسخ مناسب به آنها همکاری داشته باشند. اما به طور کلی این افراد به دنبال شناسایی تهدیدات و حملات سایبری در زیرساخت، پیش از رسیدن مهاجمین به اهداف نهایی خود هستند. لذا شکارچیان تهدید باید توانایی بالایی در کارهای تیمی داشته باشند تا هنگام شناسایی حملات بتوانند با سایر تیمهای امنیت سازمان همکاری موثری داشته باشند. پس از شناسایی یک تهدید احتمالی در سازمان، متخصصین شکار تا جای ممکن اطلاعات مربوط به رفتار، اهداف و روشهای مهاجم را جمع آوری میکنند. سپس با اطلاعات به دست آمده از این مرحله، به همکاری با سایر تیمهای امنیت سازمان به منظور ایزوله کردن و خنثیسازی حمله خواهند پرداخت. آنها همچنین دادههای جمع آوری شده را به منظور شناسایی روندهای امنیتی در محیط سازمان تحلیل کرده، بر اساس نتایج به دست آمده برای آینده پیشبینیهایی انجام داده و در نهایت آسیبپذیریها و نقاط ضعف شناسایی شدهی موجود را از بین میبرند.بررسی یک آگهی استخدام

یکی از بهترین روشهای بررسی تخصصها و مسوولیتهای مورد نیاز یک جایگاه شغلی، بررسی آگهیهای استخدام منتشر شده توسط شرکتهای پیشروی دنیا است. در همین راستا بخشی از یک آگهی استخدام شکارچی تهدیدات سایبری توسط شرکت IBM را با هم مطالعه میکنیم:

Role and Responsibilities :

- Threat Hunting using various toolsets, based on intelligence gathered

- Ability to recognize and research attacks and attack patterns

- Knowledge and experience in analysis of various threat actor groups, attack patterns and tactics, techniques, and procedures (TTPs), deep analysis of threats across the enterprise by combining security rules, content, policy and relevant datasets

- Develop attack detection & response playbooks, counter-measure definition and strategies to mitigate emerging threats

- Conduct cyber threat modelling to improve threat detection & mitigation

- Demonstrable systems thinking and ability to clearly synthesize and communicate complex topics

- Ability to collaborate in a virtual team and interface with multitude of stakeholders within or outside the SOC

Skills required:

Experience with security devices such as SIEM, IDS/IPS, HIDS/HIPS, anomaly detection, Firewall, Antivirus systems, Endpoint Detection & Response tools and their log output

- Experience in analyzing large data sets

- Experience in using data mining, analytic and visualization tools, such as data lakes (Elastic, HDFS), Linux tools (ex. Grep, cut, sort) and regex

- Experience with industrial taxonomies like Cyber Kill Chain, MiTRE’s ATT&CK, MiTRE’s CAPEC, MiTRE’s CAR, NIST, CIF, SANS and STIX 2.0

- Strong communication skills both written and verbally

- Ability to translate security impacts to the wider business

- Ability to understand end-to-end threat landscape of all sectors

- Skills to analyze attack vectors against a particular system to determine attack surface

- Ability to produce contextual attack models applied to a scenario

- Ability to demonstrate intrusion sets using cyber kill-chain and Tactics, Techniques and Procedures

- Ability to co-ordinate with other security focal point during an active incident

- Knowledge of security controls, how they can be monitored, and thwarted

- Knowledge on vulnerability detection and response from Threat Hunting point of view

- Network forensics: network traffic protocols, traffic analysis (i.e. Network flows and PCAP), intrusion detection

Required Technical and Professional Expertise

- Analytical, logical and Problem-Solving Skills

- Knowledge of cyber security threats, threat actors and their associated TTPs

- Knowledge on OSI layers

- Knowledge on Security Tools in Application, Data, Networks and Endpoint layers

- Knowledge on malware-analysis and malware functionalities

- Knowledge on native system and network policies

- Knowledge on Query structures like Regular Expression, YARA and Snort rule, AQL and KQL types

- Basic knowledge on scripting languages like Bash, Python and PowerShell, etc

- Knowledge of log formats for syslog, http logs, DB logs and how to gather forensics for traceability back to a security event

Preferred Technical and Professional Expertise

- Takes an active part in the gathering, analysis, and communication of threat intelligence through the intelligence process

- Provide intelligence briefings to other areas of the business on threats or threat actors and the risk they bring to the environment

- Coordinates the planning, development and production of communication materials using various communication vehicles

- Interface with Security Operational Center (SOC) management and related internal groups for review, production, and dissemination of content

ابزار و تکنیکهای متخصص شکار تهدیدات سایبری

متخصصین شکار تهدیدات سایبری کار خود را با این فرضیه که مهاجم در داخل سامانه یا زیرساخت حضور دارد شروع میکنند. آنها با دقت کافی همهی محیط را مورد بررسی قرار داده و از رویکردهای مختلفی مانند تحلیل رفتار و روش های فرضیه محور بهره میبرند تا وجود رفتارهای غیر عادی احتمالی که نشانهای از رخ دادن فعالیتهای مخرب هستند را شناسایی کنند. متخصصین شکار تهدیدات سایبری، از تعداد زیادی نرمافزار و ابزارهای مختلف برای شناسایی مهاجمین و فعالیتهای مشکوک استفاده میکنند. چند مورد از رایجترین ابزارها و راهکارهای متداول بین متخصصین شکار تهدیدات سایبری در ادامه شرح داده شده است:- ابزارهای پایش امنیت: متخصصین شکار تهدیدات سایبری با انواع مختلفی از راه حلهای پایش امنیت مانند EDR، فایروال، آنتی ویروس، پایش امنیت شبکه (Network Security Monitoring)، DLP، سامانههای شناسایی نفوذ (IDS)، تجهیزات شناسایی تهدیدات داخلی زیرساخت و سایر ابزارهای امنیتی مشابه سروکار خواهند داشت. همچنین علاوه بر پایش در سطح سازمانی، آنها دادههای مربوط به Endpointها و کاربران آنها را نیز مورد بررسی قرار میدهند.آنها لاگ وقایع را از تمامی نقاط ممکن جمعآوری و تحلیل میکنند چرا که به این دادهها برای دست یافتن به اهداف خود نیاز دارند.

- راهکارهای SIEM: سامانههای مدیریت اطلاعات و وقایع امنیتی (SIEM) دادههای ساختار یافته را از نقاط و سامانههای مختلف موجود در محیط سازمان جمعآوری کرده و با تحلیل در لحظه، امکان دریافت هشدارهای امنیتی از وقایع رخ داده در زیرساخت سازمان را فراهم میکند. به عبارت دیگر این سامانهها داده های امنیتی و خام اولیه را به تحلیلهای قابل درک و بررسی تبدیل میکنند. سامانههای SEIM نه تنها به مدیریت کلان دادههای مورد نیاز متخصصین شکار تهدیدات سایبری کمک میکند بلکه امکان ایجاد ارتباط میان وقایعی که احتمال دارد بخشی از یک تهدید پنهان در حال رخ دادن باشند را نیز برای این متخصصین فراهم میکند.

- ابزارهای تجزیه و تحلیل: متخصصین شکار تهدیدات سایبری اغلب از دو نوع کلی ابزارهای تحلیلی استفاده میکنند: نرمافزارهای آماری و نرمافزارهای تحلیل هوشمند.ابزارهای تحلیل آماری مانند برنامه های SAS از الگوهای ریاضی به جای قواعد از پیش تعیین شده برای یافتن رفتارهای غیر معمول و ناهنجاریهای دادهها بهره میبرند. نرمافزارهای تحلیلی هوشمند، دادههای رابطهای مختلف را با استفاده از نمودارهای تعاملی، چارتها، گرافها و دیگر ابزارها به تصویر کشیده و به متخصصین شکار تهدیدات سایبری امکان تعامل با این دادهها را میدهند. این نرمافزارها یافتن ارتباطات و همبستگیهای پنهان میان موجودیتهای مختلف را ممکن میسازند.

منابع استفاده شده در نگارش این مقاله

- https://digitalguardian.com/blog/what-does-cyber-threat-hunter-do

- https://digitalguardian.com/blog/what-threat-hunting-emerging-focus-threat-detection

- https://www.crowdstrike.com/cybersecurity-101/threat-hunting/

- https://www.mcafee.com/enterprise/en-us/security-awareness/operations/what-is-cyber-threat-hunting.html

- https://www.anomali.com/blog/what-is-tactical-threat-intelligence

- https://www.indeed.com/viewjob?jk=508455291315b374&tk=1f5l7sc9ft54i800&from=serp&vjs=