جدول محتوا

بدافزار XDLoc

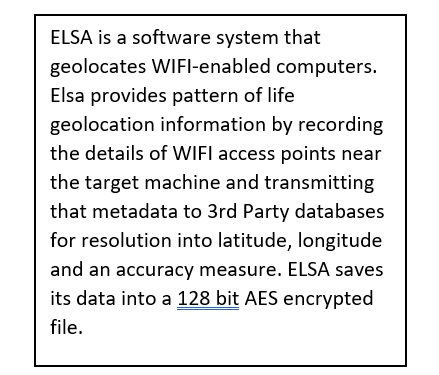

این بدافزار برای جمعآوری اطلاعات از WLAN API استفاده میکند. درواقع با استفاده از این API میتواند اطلاعات مربوط به Access Pointهای نزدیک را بهدست آورده، سپس اطلاعات بهدست آمده را با دادههای موجود در یک Database از پیش جمعآوری شده، مقایسه کند. این Database شامل اطلاعات (قدرت سیگنال، BSSID) Access Pointهای یک منطقه (شهر، کشور یا سراسر دنیا) به علاوهی موقعیت مکانی آنهاست. این Database میتواند با روشهای مختلفی جمعآوری شده باشد، بهعنوان مثال War-Driving و Location Service، دو روش مرسوم برای جمعآوری این نوع از دادهها هستند. برای انجام اینکار، لازم نیست سیستم افراد به Access Pointای متصل باشد و تنها کافیست Access Pointها را ببیند. همچنین این روش بدون نیاز به GPS کار میکند و نتایج آن بستگی به دقت و حجم اطلاعات موجود در Database جمعآوریشده دارد. باجستجوی نمونهها و پیادهسازیهای مشابه این تکنیک در گذشته، به اطلاعات نشتشده CIA در سال 2017 برمیخوریم. طبق این اسناد، CIA پروژهای مشابه، در ابعاد بسیار گستردهتر و جهانی با نام ELSA را پیادهسازی کرده بوده است. توضیح CIA دربارهی پروژهی ELSA درعبارت و شکل زیر ارایه شده است:

Figure 1 - System Overview and Description

Figure 2 - Operational Scenario for Elsa

مقدار Hash مربوط به بدافزار XDLoc تحلیل شده در این مقاله، در جدول زیر آمده است.| Value | Algorithm |

|---|---|

| c6ed160688d8cbbbd5c8b8a2afe849d9 | MD5 |

| 88410d6eb663fba2fd2826083a3999c3d3bd07c9 | SHA1 |

| 82c08697466ef64866af6d41936d6231307e09bc75eace4e7fee371ebc2eb1ef | SHA256 |

تحلیل تکنیکال بدافزار XDLoc

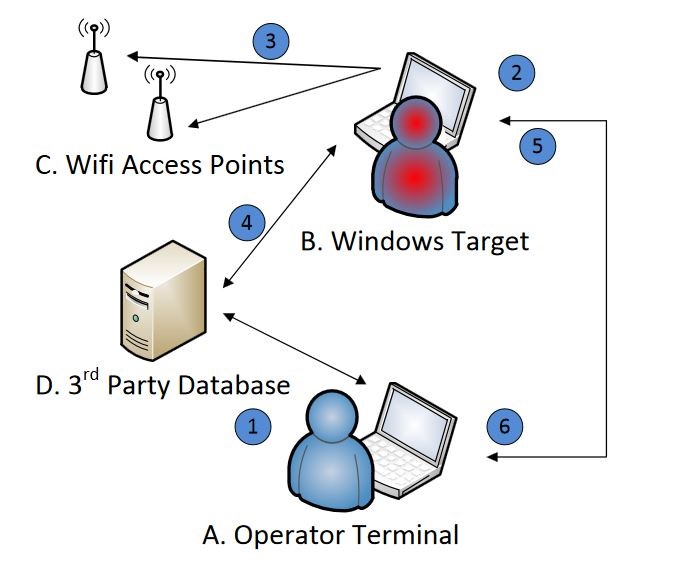

این بدافزار کار خود را با لود کردن APIهای موردنظر خود، بهصورت داینامیک از طریق LoadLibrary/GetProcAddress آغاز میکند که بخشی از آن را در شکل زیر مشاهده میکنید. همچنین stringهای برنامه مبهمسازی شدهاند که البته این تکنیکها اغلب برای دور زدن محصولات امنیتی بهکار گرفته میشوند. توضیح این تکنیکها و روش پیادهسازی آنها در مقالهی Bypassing AV/EDR شرح داده شده است.

Figure 3 - Dynamic API Resolution and String Obfuscation in XDLoc

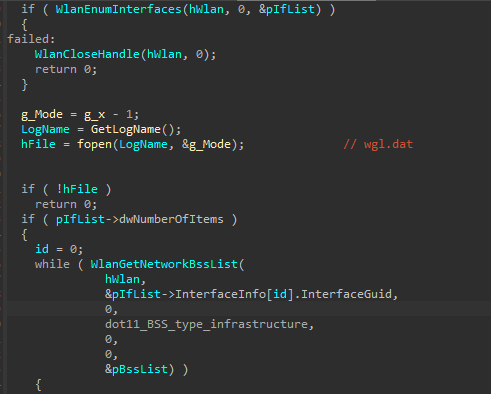

سپس مطابق شکل زیر، با استفاده از WlanEnumInterfaces لیستی از interfaceها و با استفاده از WlanGetNetworkBssList لیستی از Basic Service Set (BSS) مربوط به interfaceها را دریافت میکند. هر interface شامل GUID، توضیحات و وضعیت interface است. BSS حاوی SSID، BSSID و قدرت سیگنال در کنار موارد دیگر است.

Figure 4 - WLAN Enumeration in XDLoc

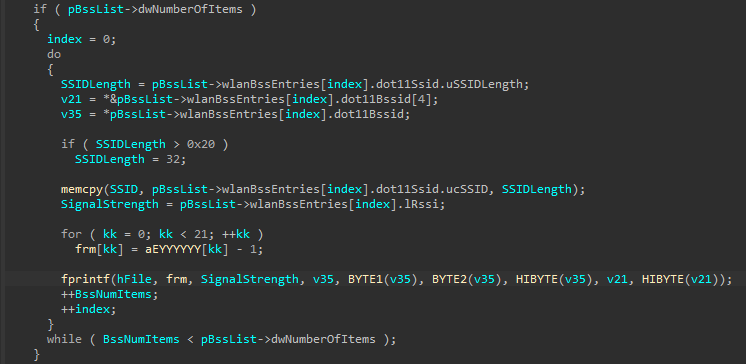

در نهایت همانگونه که در شکل زیر نمایش داده شده است، اطلاعات جمعآوری شده شامل قدرت سیگنال (RSSI) و BSSID را در فایل wgl.dat ذخیره میکند. این اطلاعات، برای پیدا کردن موقعیت جغرافیایی کاربر استفاده میشوند.

Figure 5 - Saving BSSID and RSSI in a File by XDLoc

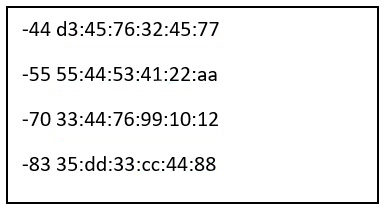

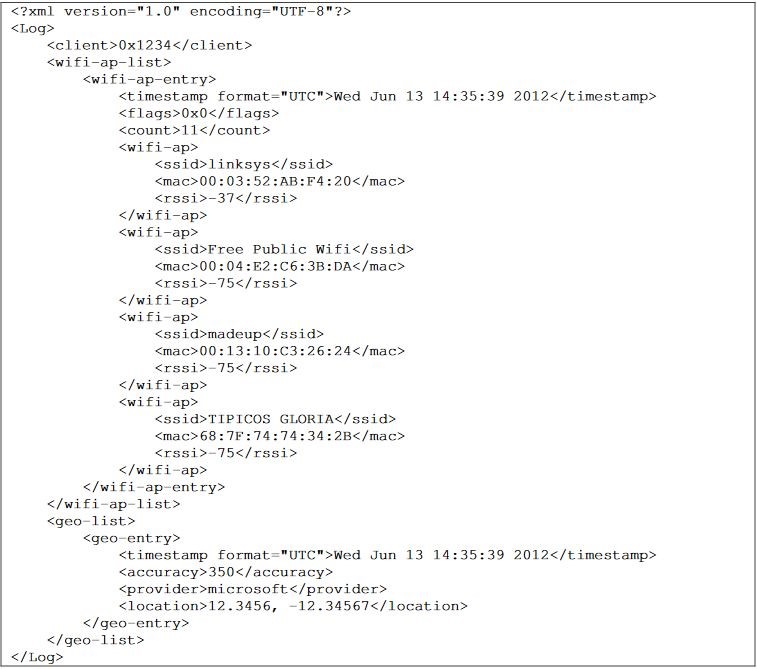

برخلاف پروژهی ELSA، دیتای جمعآوری شده توسط XDLoc بهصورت plain-text ذخیره میشود. خروجی هر یک از این ابزارها را در شکل زیر میبینید:

Figure 6 - Example of XDLoc Collection

Figure 7 - Example of an Elsa Collection

در انتها باید توجه داشته باشیم که تجهیزات الکترونیک مورد استفادهی ما (بهطور خاص گوشیهای موبایل) و البته اپلیکیشنهای نصب شده بر روی آنها، دادههای مختلفی را تولید و برای شرکتهای مختلف ارسال میکنند که در اغلب موارد آنها را اطلاعات بدون اهمیتی میدانیم و از حجم بزرگ اطلاعاتی که از فعالیتهای ما در حال ارسال به شرکتهای مختلف است، غافل هستیم. همچنین با آلوده شدن این تجهیزات به بدافزارهای هدفمند، ممکن است این دادههای مختلف بهدست افراد خرابکار بیفتد. باتوجه به موارد ذکر شده، در این مقاله ابزار مربوط به یک تیم هکری را بررسی کردیم که از منبع دادهی کمتر شناخته شدهای برای دستیابی به دادههای مورد نظر خود و استفاده از این دادهها برای ردیابی افراد کلیدی بهره میبرده است. در زمان جنگ، همین اطلاعات بهنظر کمارزش، میتواند: ۱) با بررسی الگوی زندگی افراد، رفتارهای غیرعادی آنها را شناسایی کرده ۲) مکان و زمان رفتار بعدی فرد و رویدادهای آینده را بااستفاده از دادههای خود پیشبینی کرده ۳) در مقیاس بزرگ، از این دادهها در راستای ایجاد برتری استراتژیک نسبت به دشمن، استفاده شود.